Microsoft udostępnił kolejną wersję narzędzia do monitorowania logów systemowych i aplikacji. Sysmon 12 (System Monitor) wchodzi w skład SysInternals od firmy Microsoft i jest powszechnie używanym, darmowym narzędziem podczas pracy z próbkami złośliwego oprogramowania, a także jako bezpłatny EDR na serwerach i stacjach roboczych.

Z instalacją i wdrożeniem Sysmon-u nie powinno być problemów, jeżeli się wie do czego służy ten program. W sieci dostępnych jest mnóstwo samouczków oraz gotowych konfiguracji zawierających zestawy reguł, dzięki którym można zapisywać takie informacje jak:

- zmiany w procesach i plikach na dysku,

- komunikacja sieciowa z hostami,

- załadowane sterowniki i biblioteki,

- zmiany w rejestrze,

- porównywanie sum kontrolnych plików,

- a nawet zmiana statusu działania usługi Sysmon (np. spowodowana awarią lub złośliwym oprogramowaniem),

- najnowsza wersja Sysmon 12 potrafi zapisywać skopiowane znaki do schowka systemowego w obrębie maszyny (obsługuje drag&drop pomiędzy maszynami wirtualnymi a hostem, obsługuje protokół RDP; nie obsługuje skopiowanych plików),

- pełna lista obsługiwanych zdarzeń systemowych jest dostępna na tej stronie (niestety oficjalny opis nie wzmianki o dodanym „Event ID 24”. Więcej informacji tutaj).

Instalacja Sysmon sprowadza się do wydania w CMD jednego polecenia:

Sysmon64.exe -i

System Monitor v12.0 - System activity monitor

Copyright (C) 2014-2020 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon64 installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon64..

Sysmon64 started.

Od teraz narzędzie Sysmon będzie zapisywało wszystkie obsługiwane zdarzenia na plikach, rejestrze, komendach w wierszu poleceń, i od wersji 12, skopiowanych/wklejonych znakach do/z schowka systemowego.

Do analizy złośliwego oprogramowania warto używać prekonfigurowanych reguł (sysmonconfig-export.xml) przygotowanych przez Marka Russinovicha i Thomasa Garniera, którzy są współtwórcami oprogramowania i zarazem ekspertami jeśli chodzi o znajomość środowiska Windows.

Po zainstalowaniu Sysmon, aby uzupełnić konfigurację o reguły z pliku XML, należy wydać polecenie:

Sysmon64.exe -c sysmonconfig-export.xml

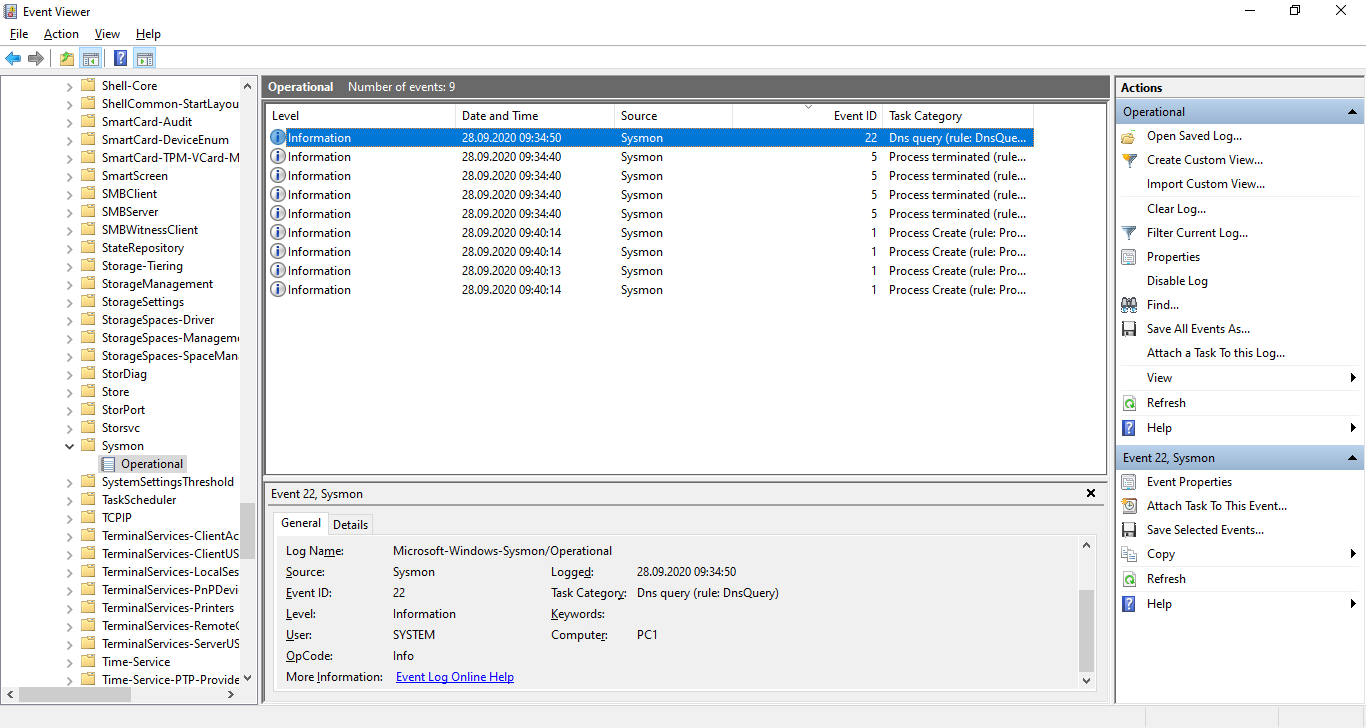

Wszystkie zmiany w systemie Windows będą zapisywane w Windows Event w drzewie Aplikacje i Usługi -> Microsoft -> Windows -> Sysmon.

Do obsłużenia nowego Event ID 24 potrzebna jest następująca reguła w pliku konfiguracyjnym:

<Sysmon schemaversion="4.40">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<CheckRevocation />

<CaptureClipboard />

<EventFiltering>

<RuleGroup name="" groupRelation="or">

<ClipboardChange onmatch="exclude">

</ClipboardChange>

</RuleGroup>

</EventFiltering>

</Sysmon>

Aby zdarzenia były zapisywane w dzienniku, należy „powiedzieć” narzędziu Sysmon, aby zaczęło używać nowych reguł:

Sysmon64.exe -c sysmonconfig-export.xml

System Monitor v12.0 - System activity monitor

Copyright (C) 2014-2020 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.22

Sysmon schema version: 4.40

Configuration file validated.

Configuration updated.

Sysmon 12

Sysmon to narzędzie dobrze znane autorom szkodliwego oprogramowania, którzy wiedzą jak wykryć działające w tle usługi Sysmon. Z tego powodu bardziej zaawansowana konfiguracja przewiduje utwardzenie ustawień, zmianę nazw instalowanych usług i sterownika Sysmona, które to malware z łatwością mogłoby wykryć lub zatrzymać (jak to zrobić wyjaśnił autor tego artykułu). Ukrywanie Sysmon przed złośliwym oprogramowaniem jest możliwe, ale wymaga dodatkowej konfiguracji.

Sysmon to dobra i darmowa alternatywa rozwiązań typu EDR. Trzeba jednak pamiętać, że oprogramowanie nie posiada żadnych cech antywirusa, potrafi wyłącznie zapisywać logi.

Kolejnym problemem jest przeglądanie logów. Można to robić za pomocą natywnego narzędzia Windows Event, ale jest to niewygodne i czasochłonne. Warto zatem posiłkować się eksportem logów do CSV/XML za pomocą skryptów w PowerShell:

WEVTUtil query-events "Microsoft-Windows-Sysmon/Operational" /format:xml /e:sysmonview > eventlog.xml

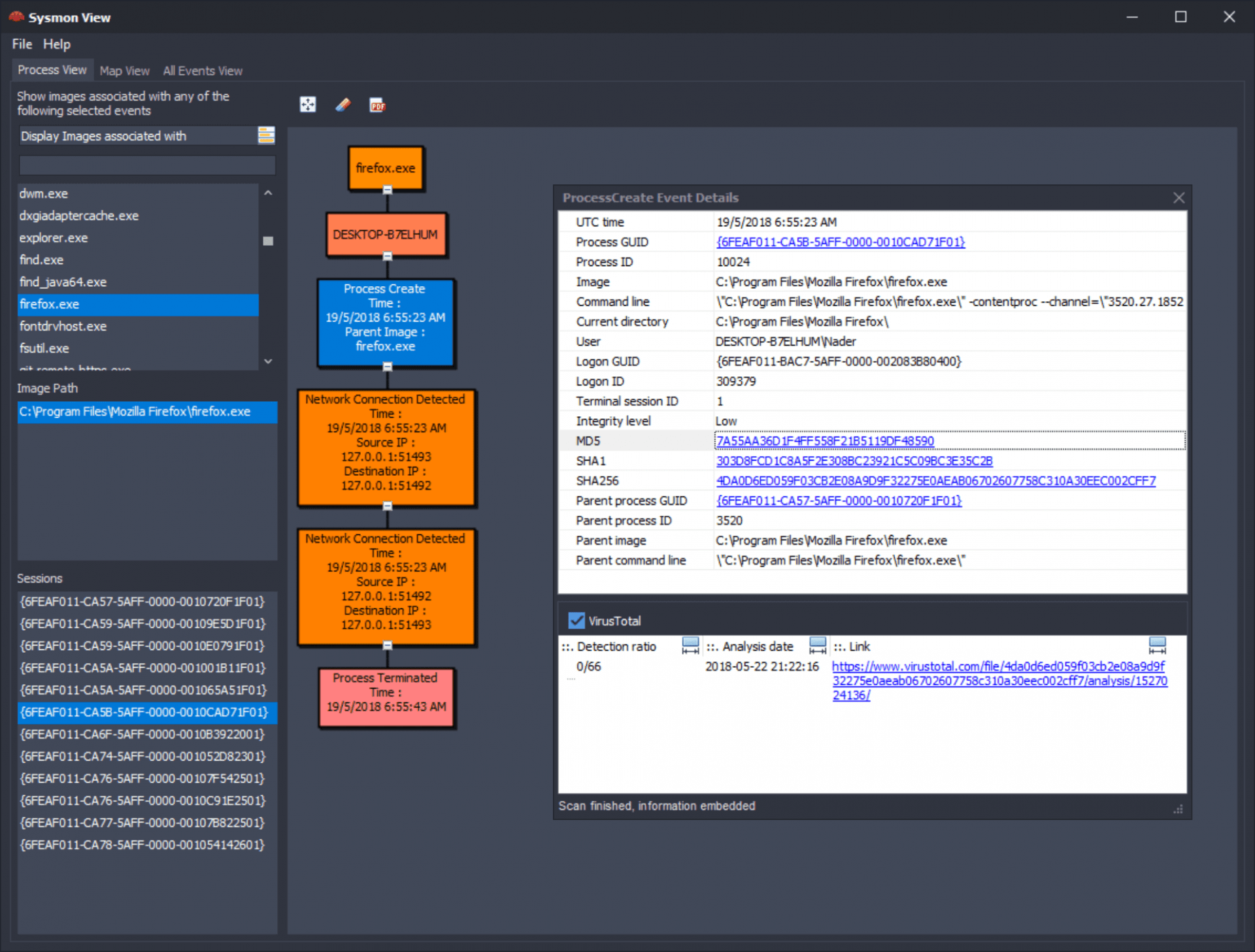

Albo narzędziem Sysmon View:

Gotowego rozwiązania od Microsoft do przeglądania logów Sysmon niestety nie ma lub nie jest nam znane. Można posiłkować się integracją ze Splunk albo Elk, co wymaga zainstalowania i skonfigurowania skomplikowanego oprogramowania na osobnym serwerze.

Narzędzie Sysmon jest kompleksowym rozwiązaniem do dynamicznej analizy złośliwego oprogramowania i jest trudniejsze do wykrycia w pamięci niż Procmon. Zachęcamy wszystkich użytkowników, którzy są zainteresowani analizą malware, aby zaznajomili się ze składnią konfiguracji XML i nauczyli się obsługiwać ten program.